Products

GG网络技术分享 2025-03-18 16:06 48

作为世界上最引人注目的开源软件项目之一,WordPress 自问世以来一直是持续安全漏洞的自然目标。

随着用户群的持续增长以及其作为世界上最受欢迎的 CMS 的地位不断巩固,可以肯定的是,这种情况不会很快改变。

今年出现的重大安全漏洞再次提醒我们需要持续保持警惕以及保持网站更新的重要性。

在本文中,我们将介绍迄今为止的主要 WordPress 安全漏洞,以及它们对像您这样的用户和 WordPress 的未来意味着什么。

不过,在我们深入研究过去之前,让我们在一般的 WordPress 安全性主题上填补一些空白。

继续阅读,或使用以下链接跳转:

出于充分的理由,安全性从一开始就受到 WordPress 社区的关注,并且是整个项目的关键部分。

通过转到 WordPress.org 的 about 页面,可以看到优先级队列安全性的高低,其中安全部分非常突出。

如果您以前没有阅读过 WordPress 安全白皮书,那么值得花几分钟时间来阅读它。

它简要概述了项目的安全方法,并涵盖了许多有用的要点,包括以下内容:

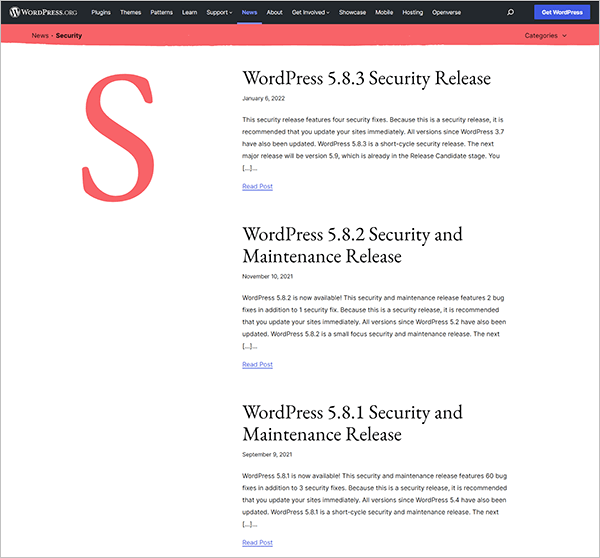

了解这些年来在 WordPress 安全方面有多少活动的最快方法是快速访问 WordPress 安全档案:

在那里,您可以在一个地方方便地找到迄今为止所有安全版本的详细信息。

从条目日志中可以看出,安全问题往往一波三折,我们将在短期内详细介绍其中的一些问题。

正如 Matt Mullenweg 永远指出的那样,您可以对您的网站做出的最大的安全改进就是确保它始终保持最新状态。

不幸的是,持续的攻击是在线生活的一个事实,但社区在快速、透明地解决这些问题方面有着出色的记录。

让我们继续讨论威胁级别特别高的一些值得注意的时间段,他们被迫这样做。

WordPress 作为 CMS 越来越受欢迎,因为它接近其五周年纪念日,攻击水平大大增加。

黑客自然而然地专注于唾手可得的成果,并且在 2007 年和 2008 年期间出现了一波针对 SEO 和 Adsense 博客的攻击:

更糟糕的是,WordPress 自己的服务器在此期间遭到入侵,导致 2007 年 WordPress 2.1.1 中包含潜在的后门。

该问题在安全版本 2.1.2 中很快得到解决,但对该软件的早期声誉影响甚微。

到 2007 年年中,安全问题日益成为社区领导者关注的主要焦点,这一重新关注的主要长期影响之一是最终在 WordPress 2.7 (Coltrane) 中引入一键式更新。

以前的手动更新过程长期以来一直被标记为让用户定期更新的主要绊脚石,这种情况大大增加了容易受到攻击的活动站点的数量。

2009 年从 7 月到 10 月出现了一系列活动,发布了一系列安全补丁,涵盖 WordPress 版本 2.8.1 到 2.8.6。

这种情况始于 CoreLabs 发现影响 2.8 及更低版本的严重漏洞。 这在 2.8.1 版本中得到了解决,但它也标志着一系列版本的开始,这些版本解决了 WordPress 的整体强化或修复了进一步的严重漏洞。

这个序列随着 2009 年感恩节 2.8.6 的发布而结束。

尽管加强整体 WordPress 安全性的长期影响是非常积极的,但社区中的许多人会记得那是该平台的黑暗时期,似乎每隔一周就需要升级一次。

Torque 的 Jason Cosper 对这段时间进行了出色的撰写,将整个系列的事件纳入视野,并指出了它所代表的平台的变化点。

2011 年主要是因为 TimThumb 漏洞的大规模出现,流行的图像大小调整实用程序可用于在服务器上加载和执行任意 PHP 代码。

尽管最初的问题很快得到了修补,并且随后几年对该实用程序进行了大量的额外工作,但直到 2014 年,TimThumb 仍然是持续攻击的目标。

它很好地提醒了黑客在建立漏洞后会持续瞄准路线。

2013 年,随着大量报告的发布,这些报告突显了备受瞩目的 WordPress 网站在野外存在的持续漏洞,进一步引发了安全问题。

安全公司 Enable Security 分析了排名前 100 万的 Alexa 网站中列出的 WordPress 网站,得出的结论是,在发现的 42,106 个 WordPress 网站中,73.2% 的网站由于运行过时的软件版本而容易受到攻击。

尽管对实际存在的威胁程度存在一些疑问,但这些数据确实进一步提醒人们,即使在最大的 WordPress 安装中,定期更新仍然是一个问题。

以色列公司 Checkmarx 关于插件的另一份报告发现,十个最受欢迎的电子商务插件中有七个也包含潜在漏洞。

因此,我们终于到了 2015 年,又是值得关注的一年。

这主要是由于最近发现了一个影响 WordPress 生态系统中安装最广泛的插件的 XSS 漏洞。

受影响的插件列表是名副其实的 WordPress 名人录,包括 Yoast、Gravity Forms 甚至 Jetpack。

像往常一样,核心漏洞在 4.1.2 版本中得到了迅速解决,但这只是表明,即使在 2015 年对平台进行了十多年的积极监控和强化,重大安全问题仍然可能在瞬间爆发.

除了保持更新之外,您当然可以使用 WordPress 采取更广泛的措施来使您的网站尽可能安全。

多年来,我们在 WPMU DEV 多次处理安全问题,并提供了全面的指南来帮助您牢牢锁定这些数字门。

请特别查看这三篇文章,以获取有关保护您网站的步骤的完整信息:

网络安全的主题显然是一个庞大的主题,因此我们将把自己限制在两个坚实的起点以进行进一步探索:

从我们在此重点介绍的历史事件和当前在 2015 年掀起波澜的一系列漏洞利用可以看出,安全性是 WordPress 所有者需要不断掌握的主题。

多年来,该平台本身已采取重大措施组建世界一流的安全团队,它对个人攻击的反应很少不那么直接。

如果您管理自己的网站,定期更新和关注我们在文章末尾提到的那种安全资源仍然是确保安全的最佳方式。

标签:Demand feedback